Il cmdlet Set-ADAccountPassword consente di impostare la password di un account utente in Active Directory, di un computer o di un account di servizio.

Sintassi

Set-ADAccountPassword

[-WhatIf]

[-Confirm]

[-AuthType <ADAuthType>]

[-Credential <PSCredential>]

[-Identity] <ADAccount>

[-NewPassword <SecureString>]

[-OldPassword <SecureString>]

[-Partition <String>]

[-PassThru]

[-Reset]

[-Server <String>]

[<CommonParameters>]

Parametri

-AuthType

Specifica il metodo di autenticazione. I valori accettati dal parametro sono:

- Negotiate oppure 0 (default)

- Basic oppure 1

Per il metodo di autenticazione Basic è necessaria una connessione Secure Sockets Layer (SSL).

-Confirm

Chiede conferma prima di eseguire il cmdlet.

-Credential

Specifica le credenziali dell'account utente da utilizzare per eseguire questa attività. Le credenziali predefinite sono quelle dell'utente attualmente connesso, a meno che il cmdlet non venga eseguito da un'unità provider di Active Directory module for Windows PowerShell. Se il cmdlet viene eseguito da tale unità provider, l'account associato all'unità è quello predefinito.

Per specificare questo parametro, è possibile digitare un nome utente, ad esempio User1 o Domain01\User01, oppure specificare un oggetto PSCredential. Se si specifica un nome utente per questo parametro, il cmdlet richiederà una password.

È anche possibile creare un oggetto PSCredential utilizzando uno script o il cmdlet Get-Credential. È quindi possibile impostare il parametro Credential sull'oggetto PSCredential.

Se le credenziali che agiscono non hanno l'autorizzazione a livello di directory per eseguire l'attività, il modulo Active Directory per Windows PowerShell restituirà un errore di terminazione.

-Identity

Specifica un oggetto di dominio Active Directory fornendo uno dei seguenti valori

- Distinguished name

- GUID (objectGUID)

- Security identifier (objectSid)

- Security Account Manager account name (SAMAccountName)

-NewPassword

Specifica il valore di una nuova password. Questo valore viene memorizzato come stringa crittografata.

-OldPassword

Specifica il valore della vecchia password. Questo valore viene elaborato come stringa crittografata.

-Partition

Specifica il distinguished name di una partizione di Active Directory. Il distinguished name deve essere uno dei contesti di denominazione del server di directory corrente. Il cmdlet cerca in questa partizione l'oggetto definito dal parametro Identity.

In molti casi, se non viene specificato alcun valore, viene utilizzato un valore predefinito per il parametro Partition. Le regole per determinare il valore predefinito sono riportate di seguito. Si noti che le regole elencate per prime vengono valutate per prime e che, una volta determinato un valore predefinito, non vengono valutate altre regole.

Negli ambienti Active Directory Domain Services, un valore predefinito per Partition viene impostato nei seguenti casi:

- Se il parametro Identity è impostato su un distinguished name, il valore predefinito di Partition viene generato automaticamente da questo distinguished name.

- Se si eseguono i cmdlet da un'unità del provider di Active Directory, il valore predefinito di Partition viene generato automaticamente dal percorso corrente dell'unità.

- Se non si applica nessuno dei casi precedenti, il valore predefinito di Partition viene impostato sulla partizione o sul contesto di denominazione predefinito del dominio di destinazione.

Negli ambienti AD LDS, il valore predefinito di Partition viene impostato nei seguenti casi:

- Se il parametro Identity è impostato su un distinguished name, il valore predefinito di viene generato automaticamente da questo distinguished name.

- Se si eseguono i cmdlet da un'unità del provider di Active Directory, il valore predefinito di Partition viene generato automaticamente dal percorso corrente dell'unità.

- Se l'istanza AD LDS di destinazione ha un contesto di denominazione predefinito, il valore predefinito di Partition è impostato sul contesto di denominazione predefinito. Per specificare un contesto di denominazione predefinito per un ambiente AD LDS, impostare la proprietà msDS-defaultNamingContext dell'oggetto agente del servizio di directory di Active Directory (nTDSDSA) per l'istanza AD LDS.

- Se non si applica nessuno dei casi precedenti, il parametro Partition assumerà alcun valore predefinito.

-PassThru

Restituisce un oggetto che rappresenta l'elemento con cui si sta lavorando. Per impostazione predefinita, non viene generato alcun output.

-Reset

Specifica la reimpostazione della password di un account. Quando si utilizza questo parametro, è necessario impostare il parametro NewPassword. Non è necessario specificare il parametro OldPassword.

-Server

Specifica l'istanza di Active Directory Domain Services a cui connettersi:

- Fully qualified domain name

- NetBIOS name

- Fully qualified directory server name

- NetBIOS name

- Fully qualified directory server name e la porta

-WhatIf

Mostra cosa accadrebbe se il cmdlet venisse eseguito. Il cmdlet non viene eseguito.

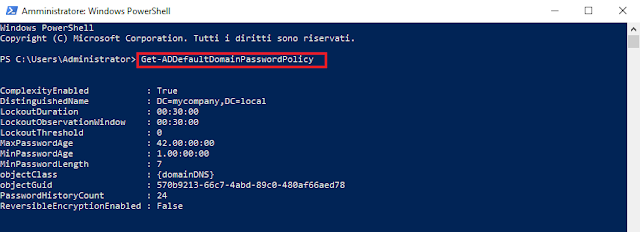

Esempi

Esempio 1

Set-ADAccountPassword -Identity Giovanni.Lubrano

Viene richiesta la vecchia password e la nuova password da impostare per l'account specificato.

|

| FIG 1 - Set-ADAccountPassword |

Esempio 2

Set-ADAccountPassword -Identity "CN=Giovanni Lubrano Lavadera,OU=Utenti,OU=Direzione,DC=mycompany,DC=local" -Reset -NewPassword (ConvertTo-SecureString -AsPlainText "p@assw0rd1234" -Force)

Questo comando imposta la password dell'account utente con DistinguishedName "CN=Giovanni Lubrano Lavadera,OU=Utenti,OU=Direzione,DC=mycompany,DC=local"

Esempio 3

Set-ADAccountPassword -Identity Giovanni.Lubrano -OldPassword (ConvertTo-SecureString -AsPlainText "p@assw0rd1234" -Force) -NewPassword (ConvertTo-SecureString -AsPlainText "qwerty@01234" -Force)

Questo comando imposta la password dell'account utente con SamAccountName GLubrano su qwerty@01234. L'uso di -NewPassword con un valore, senza fornire il valore del parametro -OldPassword, reimposta ugualmente la password.

Esempio 4

Set-ADAccountPassword -Identity Giovanni.Lubrano -NewPassword (ConvertTo-SecureString -AsPlainText "qwerty@01234" -Force) -Reset

Analogo all'esempio 3 con la differenza che in questo caso viene specificata solo la nuova password e viene utilizzato il parametro -Reset.

|

| FIG 2 - Set-ADAccountPassword -NewPassword |

Esempio 5

$User = (Read-Host -Prompt "Username")

$NewPassword = (Read-Host -Prompt "Nuova password" -AsSecureString

Set-ADAccountPassword -Identity $User -NewPassword $NewPassword -Reset

Viene richiesto di specificare l'account utente su cui agire e la nuova password da assegnare all'account.