In questo articolo verrà mostrato come procedere alla configurazione di BitLocker to go e BitLocker.

Configurazione di BitLocker To Go

BitLocker To Go è un tipo di crittografia unità BitLocker per unità dati rimovibili. Questa funzionalità include la crittografia di:

- Unità flash USB

- Schede SD

- Unità disco rigido esterne

- Altre unità formattate tramite il file system NTFS, FAT16, FAT32 o exFAT.

Come con BitLocker, le unità crittografate da BitLocker To Go possono essere aperte da un altro computer usando una password o una smart card.

Per la configurazione di BitLocker To Go procedere come indicato di seguito:

Dal menu Start, scorrere fino a Sistema Windows e selezionare Pannello di controllo.

|

| FIG 1 - Accedere al Pannello di controllo |

Cliccare su Sistema e sicurezza. |

| FIG 2 - Pannello di controllo |

In Crittografia unità BitLocker, cliccare su Gestione BitLocker.

|

| FIG 3 - Sistema e sicurezza |

Cliccare sull'unità rimovibile su cui attivare BitLocker To Go, quindi cliccare su Attiva BitLocker.

|

| FIG 4 - Unità dati rimovibili, Attiva BitLocker |

Trattandosi di un'unità rimovibile, il TPM non verrà utilizzato pertanto è necessario specificare se si intende impostare una password e/o utilizzare una smart card per sbloccare l'unità. In questo caso selezionare la casella Usa password per sbloccare unità, immettere la password nelle apposite caselle e cliccare su Avanti.

|

| FIG 5 - Metodo desiderato per sbloccare l'unità |

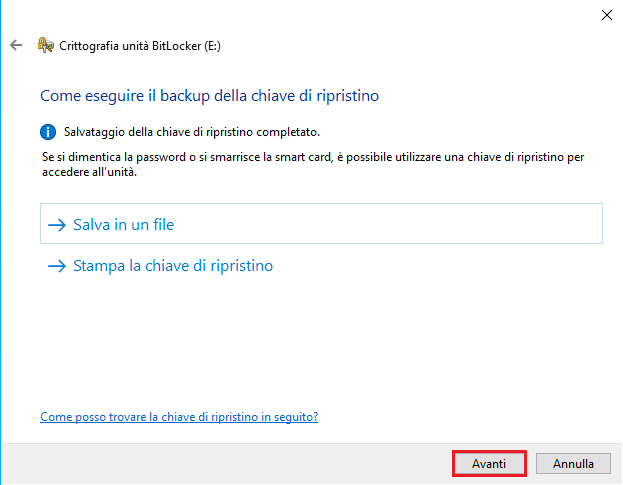

In questa fase viene chiesto di indicare come si intende procedere per il backup della chiave di ripristino. Il backup della chiave di ripristino è utile nei casi in cui la password è stata dimenticata o nel caso in cui la smart card è stata smarrita. Le opzioni possibili tra cui scegliere sono due: il salvataggio in un file o la stampa. Selezionare Salva in un file. |

| FIG 6 - Modalità backup della chiave di ripristino |

Selezionare il percorso in cui salvare il file ed eventualmente modificare il nome, quindi cliccare su Salva

|

| FIG 7 - Salva chiave di ripristino di BitLocker con nome |

Completato il salvataggio del file di ripristino si ritorna alla schermata precedente. Cliccare su Avanti per proseguire. |

| FIG 8 - Modalità backup della chiave di ripristino |

A questo punto possiamo indicare se crittografare solo lo spazio utilizzato o l'intera unità. Selezionare Applica crittografia all'intera unità e cliccare su Avanti.

|

| FIG 9 - Applica crittografia all'intera unità |

Nella schermata successiva viene chiesto di scegliere la modalità di crittografia desiderata. In Windows 10 (versione 1511) è stata introdotta una nuova modalità di crittografia del disco (XTS-AES). Questa nuova modalità offre maggiore supporto per l'integrità ma non è compatibile con le versioni precedenti. Per le unità rimovibili è consigliabile selezionare la modalità compatibile in modo da poter essere utilizzata anche su versioni precedenti di Windows. Selezionare Modalità compatibile e cliccare su Avanti.

|

| FIG 10 - Modalità di crittografia |

Nella schermata successiva vengono fornite alcune informazioni sul processo di crittografia:

- Sarà possibile sbloccare l'unità utilizzando la password impostata;

- La crittografia può richiedere tempo a seconda delle dimensioni dell'unità.

- I file non saranno protetti finché la crittografia dell'unità non sarà portata a termine.

Cliccare su Avvia crittografia.

|

| FIG 11 - Avvia crittografia |

Al termine del processo una finestra di dialogo ci avvisa che la crittografia è stata completata. Cliccare su Chiudi.

|

| FIG 12 - Crittografia completata |

Ritornando a Gestione BitLocker vedremo che ora l'unità è protetta.

|

| FIG 13 - BitLocker attivato su unità dati rimovibile |

Configurazione BitLocker

Per l'attivazione di BitLocker su unità dati fisse, come quella dove risiede il sistema operativo i passaggi sono analoghi a quelli visti per BitLocker To Go:

Dal menu Start, scorrere fino a Sistema Windows e selezionare Pannello di Controllo.

Cliccare su Sistema e sicurezza.

In Crittografia unità BitLocker, cliccare su Gestione BitLocker.

Cliccare sull'unità su cui attivare BitLocker, quindi cliccare su Attiva BitLocker.

|

| FIG 14 - Attiva BitLocker |

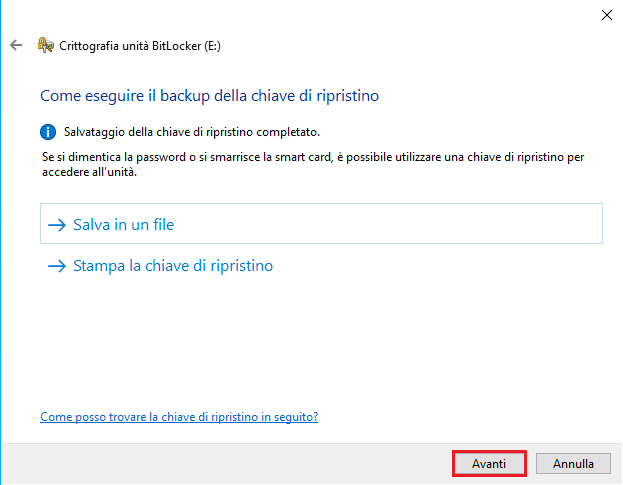

Nella schermata Come eseguire il backup della chiave di ripristino, è possibile scegliere di salvare in un file o stampare la chiave di ripristino. Selezionare Salva in un file quindi salvare il file in un percorso sicuro. Cliccare su Avanti.A questo punto ci viene richiesto come crittografare l'unità. È possibile crittografare l'intera unità o solo lo spazio utilizzato. Si consiglia di scegliere la modalità richiesta dalla propria organizzazione. Una volta eseguita la scelta della modalità desiderata, cliccare su Avanti.

Selezionare Nuova modalità di crittografia e fare clic su Avanti.

Nella schermata finale, selezionate la casella di controllo Esegui controllo sistema BitLocker. Questo assicura che BitLocker possa leggere le chiavi prima di crittografare l'unità.

Fare clic su Continua. Si torna alla schermata di BitLocker e viene chiesto di riavviare il sistema.

Fare clic su Riavvia ora. Dopo il riavvio del sistema, BitLocker inizierà la crittografia dell'unità. Al termine della crittografia, verrà visualizzato il messaggio dell'attivazione di BitLocker.

Cosa fare se non c'è un modulo TPM

Può capitare di imbattersi in un server che non dispone di un modulo TPM. Quando si cerca di attivare BitLocker, viene visualizzato un errore che indica che non è stato possibile trovare un TPM compatibile.

|

| FIG 15 - TPM non disponibile |

Questo non significa che non si possa usare BitLocker, ma solo che ci sarà più lavoro da fare per crittografare l'unità dati. Seguire questi passaggi:

Avviare l'Editor criteri di gruppo locali (WIN+R quindi digitare gpedit.msc all'interno della casella esegui e premere invio).

|

| FIG 16 - Avvio Editor criteri di gruppo locali |

Posizionarsi su Criteri Computer locale->Configurazione computer->Modelli amministrativi->Componenti di Windows->Crittografia unità BitLocker->Unità dati fisse. Eseguire un doppio click sulla voce Configura utilizzo della crittografia hardware per unità dati fisse.

|

| FIG 17 - Editor criteri di gruppo locali |

Selezionare Attivata e assicurarsi che sia selezionata l'opzione Usa crittografia basata sul software BitLocker se non è disponibile la crittografia hardware. Quindi cliccare su OK.

|

| FIG 18 - Configura utilizzo della crittografia hardware per unità dati fisse |

Spostarsi su Unità del sistema operativo (Criteri Computer locale->Configurazione computer->Modelli amministrativi->Componenti di Windows->Crittografia unità BitLocker->Unità del sistema operativo) ed eseguire un doppio click su Richiedi autenticazione aggiuntiva all'avvio.

|

| FIG 19 - Editor criteri di gruppo locali, Unità del sistema operativo |

Cliccare su Attivata e assicurarsi che sia selezionata la casella di controllo Consenti BitLocker senza un TPM compatibile. Quindi cliccare su OK

Chiudere l'Editor criteri di gruppo locali. Adesso sarà possibile utilizzare BitLocker sulle unità fisse anche in assenza del TPM.

|

| FIG 20 - Richiedi autenticazione aggiuntiva all'avvio |