I ransomware Maze, Sekhmet ed Egregor criptano i file della vittima usando ChaCha8 e aggiungendo un'estensione casuale. Alle vittime viene fornita una nota su come pagare il riscatto simile a quella mostrata di seguito:

Attention! ---------------------------- | What happened? ---------------------------- We hacked your network and now all your files, documents, photos, databases, and other important data are safely encrypted with reliable algorithms. You cannot access the files right now. But do not worry. You can get it back! It is easy to recover in a few steps. We have also downloaded a lot of private data from your network, so in case of not contacting us as soon as possible this data will be released. If you do not contact us in a 3 days we will post information about your breach on our public news website and after 7 days the whole downloaded info. To see what happens to those who don't contact us, google: * Southwire Maze Ransomware * MDLab Maze Ransomware * City of Pensacola Maze Ransomware After the payment the data will be removed from our disks and decryptor will be given to you, so you can restore all your files. ---------------------------- | How to contact us and get my files back? ---------------------------- The only method to restore your files and be safe from data leakage is to purchase a unique for you private key which is securely stored on our servers. To contact us and purchase the key you have to visit our website in a hidden TOR network. There are general 2 ways to reach us: 1) [Recommended] Using hidden TOR network. a) Download a special TOR browser: https://www.torproject.org/ b) Install the TOR Browser. c) Open the TOR Browser. d) Open our website in the TOR browser: http://aoacugmutagkwctu.onion/[modificato] e) Follow the instructions on this page. 2) If you have any problems connecting or using TOR network a) Open our website: https://mazedecrypt.top/[modificato] b) Follow the instructions on this page. Warning: the second (2) method can be blocked in some countries. That is why the first (1) method is recommended to use. On this page, you will see instructions on how to make a free decryption test and how to pay. Also it has a live chat with our operators and support team. ---------------------------- | What about guarantees? ---------------------------- We understand your stress and worry. So you have a FREE opportunity to test a service by instantly decrypting for free three files from every system in your network. If you have any problems our friendly support team is always here to assist you in a live chat! P.S. Dear system administrators, do not think you can handle it by yourself. Inform leadership as soon as possible. By hiding the fact of the breach you will be eventually fired and sometimes even sued. ------------------------------------------------------------------------------- THIS IS A SPECIAL BLOCK WITH A PERSONAL AND CONFIDENTIAL INFORMATION! DO NOT TOUCH IT WE NEED IT TO IDENTIFY AND AUTHORIZE YOU ---BEGIN MAZE KEY--- [modificato] ---END MAZE KEY---

Da quando i server del ransomware Maze sono stati spenti nell'ottobre 2020, le vittime hanno sperato nel rilascio delle chiavi di crittazione per il recupero dei dati. Il rilascio è avvenuto questa settimana, dopo quasi 14 mesi. Gli sviluppatori dei ransomware (nel 2020 il gruppo di pirati Maze si è unito ad altri gruppi criminali esperti di ransomware come Egregor), infatti, hanno rilasciato le master key dei ransomware Maze, Egregor e Sekhmet in un post sul forum di BleepingComputer.

La società di sicurezza Emsisoft ha sviluppato e rilasciato in tempi brevi un tool per la decrittazione dei file. Il tool può essere scaricato dal seguente link

Recupero dei file

- Il tool va eseguito come amministratore. Una volta avviato bisogna accettare i termini di licenza cliccando sul pulsante "I Agree" per proseguire.

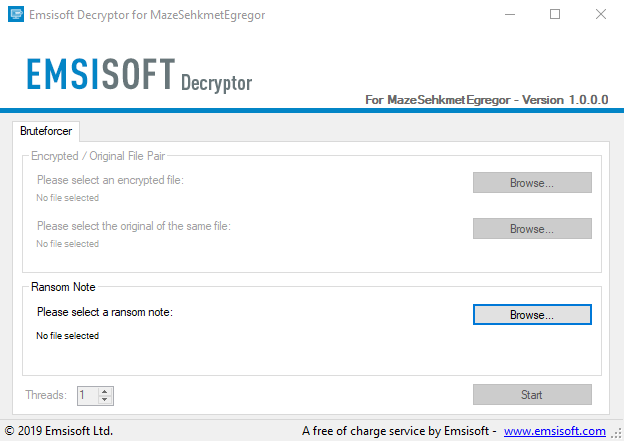

FIG 1 - Emsisoft Termini di licenza - Cliccare sul pulsante "Browse" e selezionare la nota di riscatto (generalmente un file di testo con il nome del tipo DECRYPT-FILES.txt) quindi cliccare su "Start".

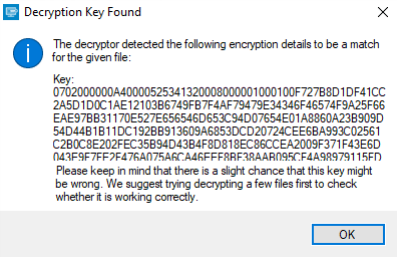

FIG 2 - Emsisoft Decryptor, selezione della nota di riscatto - Verrà mostrato un messaggio informativo sui dettagli della crittografia recuperati dalle informazioni contenute all'interno delle note di riscatto. Cliccare su OK.

FIG 3 - Decryptor Key Found - La scansione e il recupero dei file cifrati viene, di default, effettuata su tutti i dischi e drive removibili connessi al sistema. Tramite il pulsante "Add folder" è possibile aggiungere nuovi percorsi o rimuoverli utilizzando i pulsanti "Remove object(s)", per eliminare quelli selezionati, o "Clear object list" per azzerare l'elenco. All'interno della scheda Options è possibile indicare se mantenere o eliminare i file cifrati una volta decrittati. Dopo aver effettuato le personalizzazioni desiderate è possibile cliccare su "Decrypt" per avviare il processo.

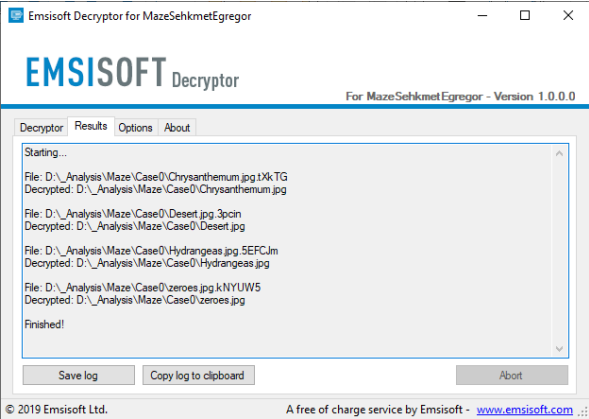

FIG 4 - Emsisoft Decryptor for MazeSehkmetEgregor - Nella scheda Results verranno mostrati i progressi nel recupero dei file cifrati. Al termine del recupero è possibile salvare il log cliccando sul pulsante "Save log" oppure copiarlo negli appunti cliccando su "Copy log to clipboard".

FIG 5 - Emsisoft Decryptor Results