Per visualizzare le impostazioni password policy di Active Directory (come la durata massima, la lunghezza minima, la cronologia, ecc) è possibile utilizzare il cmdlet Get-ADDefaultDomainPasswordPolicy.

Sintassi

Get-ADDefaultDomainPasswordPolicy

[-AuthType <ADAuthType>]

[-Credential <PSCredential>]

[[-Current] <ADCurrentDomainType>]

[-Server <String>]

[<CommonParameters>]

Get-ADDefaultDomainPasswordPolicy

[-AuthType <ADAuthType>]

[-Credential <PSCredential>]

[-Identity] <ADDefaultDomainPasswordPolicy>

[-Server <String>]

[<CommonParameters>]

Parametri

-AuthType

Specifica il metodo di autenticazione. I valori accettati dal parametro sono:

- Negotiate oppure 0 (default)

- Basic oppure 1

-Credential

Specifica le credenziali dell'account utente con cui eseguire il comando. Se omesso viene considerato l'utente corrente che sta eseguendo il comando. Al parametro può essere passato il nome dell'account, come ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-Current

Specifica se restituire il dominio del computer locale o dell'utente correntemente connesso. I valori accettati per questo parametro sono:

- LocalComputer oppure 0

- LoggedOnUser oppure 1

-Identity

Specifica un oggetto di dominio Active Directory fornendo uno dei seguenti valori

- Distinguished name

- GUID (objectGUID)

- Security identifier (objectSid)

- Security Account Manager account name (SAMAccountName)

-Server

Specifica l'istanza di Active Directory Domain Services a cui connettersi:

- Fully qualified domain name

- NetBIOS name

- Fully qualified directory server name

- NetBIOS name

- Fully qualified directory server name e la porta

Esempi

Esempio 1

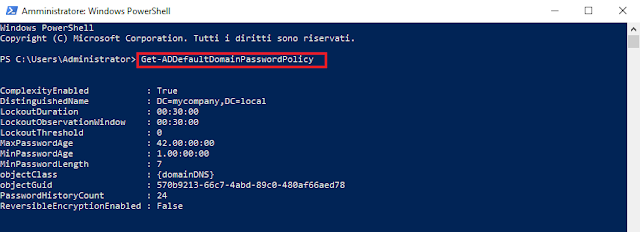

Get-ADDefaultDomainPasswordPolicy

Questo comando ottiene il criterio della password di dominio predefinita dal dominio dell'utente attualmente connesso.

Esempio 2

Get-ADDefaultDomainPasswordPolicy -Current LocalComputer

Visualizza il criterio della password di dominio predefinita dal computer locale corrente.

Esempio 3

Get-ADDefaultDomainPasswordPolicy -Current LoggedOnUser

Questo comando ottiene il criterio della password di dominio predefinita dal dominio dell'utente attualmente connesso.

Esempio 4

Get-ADDefaultDomainPasswordPolicy -Identity contoso.com

Questo comando ottiene il criterio di password del dominio predefinito dal dominio specificato.

Esempio 5

(Get-ADForest -Current LoggedOnUser).Domains | %{ Get-ADDefaultDomainPasswordPolicy -Identity $_ }

Visualizza gli oggetti dei criteri delle password di dominio predefinite di tutti i domini della foresta.

In alternativa e possibile usare il seguente comando dal prompt dei comandi

net accounts