Per valutare la velocità del proprio browser e per verificare quanto incide sulle prestazioni un determinato plug-in o personalizzazione è possibile utilizzare uno dei tanti servizi online.

Uno dei servizi che è possibile utilizzare allo scopo è SunSpider: un benchmark in Javascript realizzato da WebKit. Il benchmark è in parte superato per valutare le reali prestazioni del motore di rendering ma fornisce alcune utili funzioni per confrontare i risultati dei vari test permettendoci di discriminare l'elemento che rallenta il nostro browser.

Per eseguire il benchmark raggiungere il seguente indirizzo https://webkit.org/perf/sunspider/sunspider.html e cliccare sul link Start Now!

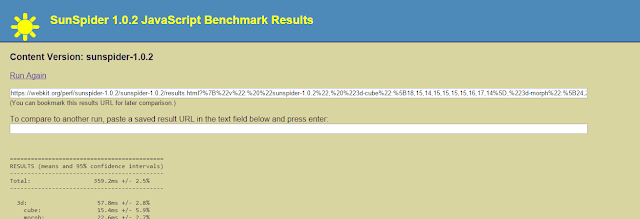

Dopo pochi secondi verranno visualizzati i risultati e un indirizzo URL lunghissimo che è possibile salvare per effettuare un confronto con test successivi. All'interno della stessa pagina dei risultati, infatti, è presente un campo in cui è possibile incollare l'indirizzo URL di un test precedente ed effettuare un confronto immediato tra i risultati (FIG. 2).

|

| FIG 1 - SunSpider risultati test |

|

| FIG 2 - Sunspider, confrontare i risultati dei test |