Con il passaggio a Creators Update di Windows 10 il comando è stato sostituito da Apri finestra PowerShell qui. Ovviamente l'obbiettivo di Microsoft è quello di abbandonare il prompt dei comandi in favore di una shell più completa come quella di PowerShell.

Per ripristinare la funzione precedente:

- Premere la combinazione di tasti WIN+R per aprire la finestra di dialogo Esegui e digitare regedit seguito da invio per avviare l'editor del registro di sistema;

- Posizionarsi sulla chiave

HKEY_CLASSES_ROOT\Directory\Background\shell\cmd - La chiave è protetta pertanto prima di poter modificare i valori al suo interno è necessario acquisire l'accesso completo. Cliccare con il tasto destro del mouse sulla chiave cmd e, dal menu contestuale selezionare Autorizzazioni;

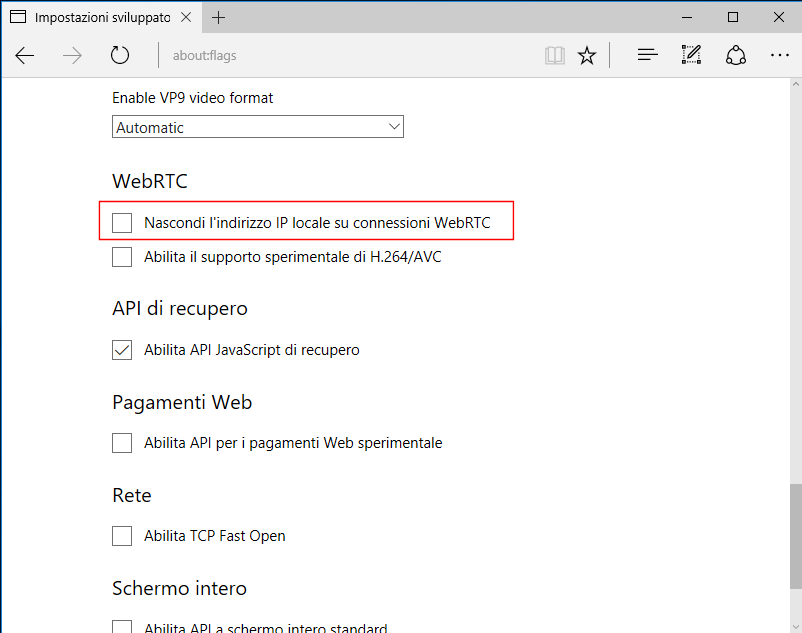

FIG 1 - Autorizzazione chiave cmd - Cliccare sul pulsante Avanzate;

FIG 2 - Autorizzazioni per cmd, Avanzate - Cliccare sul collegamento Cambia relativo al proprietario della chiave;

FIG 3 - Cambia Proprietario chiave cmd - Nel campi Immettere il nome dell'oggetto da selezionare, digitare Administrators quindi cliccare sul pulsante Controlla nomi e confermare con OK;

FIG 4 - Selezione del nuovo proprietario della chiave cmd - Chiudere la finestra Impostazioni avanzate di sicurezza per cmd cliccando su OK;

- Selezionare Administrators nell'elenco Utenti e gruppi e spuntare la voce Consenti accanto a Controllo Completo quindi confermare cliccando su OK;

FIG 5 - Controllo completo al gruppo Administrators - Ora cliccare con il tasto destro sul valore HideBasedOnVelocityId e selezionare la voce Rinomina. Rinominare il valore in ShowBasedOnVelocityId.

FIG 6 - Rinomina del valore HideBasedOnVelocityId in ShowBasedOnVelocityId

|

| FIG 7 - Apri finestra di comando qui |